24.8.2025

Cloud Computing Sicherheit meistern

Verbessere deine Cloud Computing Sicherheit mit praxiserprobten Strategien. Schütze deine Daten effektiv und lerne, die häufigsten Bedrohungen abzuwehren.

Cloud-Sicherheit? Im Grunde ist das dein persönlicher Bodyguard für alles, was du in der Cloud speicherst und betreibst. Es ist die Kombination aus cleveren Technologien, durchdachten Regeln und Kontrollen, die deine Daten, Apps und die gesamte Infrastruktur vor neugierigen Blicken, Diebstahl oder technischen Pannen schützt. Stell es dir am besten wie das Immunsystem deiner gesamten digitalen Welt vor.

Warum du Cloud-Sicherheit unbedingt auf dem Schirm haben musst

Denk mal an die Cloud wie an ein hochmodernes, digitales Schließfach für deine wertvollsten Firmendaten. Super robust, immer erreichbar und wahnsinnig flexibel. Aber die alles entscheidende Frage ist doch: Wer hat eigentlich den Schlüssel in der Hand und wie sicher ist der Inhalt wirklich? Und genau hier wird Cloud-Sicherheit zum entscheidenden Faktor. Das ist kein nettes Extra, sondern das Fundament, auf dem dein gesamtes digitales Geschäft steht.

Früher standen deine Server sicher im abgeschlossenen Kellerbüro. Heute? Deine Daten liegen auf Rechenzentren, die über den ganzen Globus verteilt sind. Das bringt zwar gigantische Vorteile, aber eben auch ganz neue Herausforderungen. Eine vorausschauende Sicherheitsstrategie ist deshalb nicht nur wichtig, sondern absolut überlebenswichtig, um deine digitalen Schätze zu hüten und das Vertrauen deiner Kunden zu verdienen.

Ein entscheidendes Prinzip: Das Modell der geteilten Verantwortung

Einer der wichtigsten Grundsätze in der Cloud-Sicherheit ist das Modell der geteilten Verantwortung. Das klingt kompliziert, ist aber eigentlich ganz einfach: Dein Cloud-Anbieter (also die Großen wie AWS, Google Cloud oder Microsoft Azure) ist für die Sicherheit der Cloud zuständig. Du bist für die Sicherheit in der Cloud verantwortlich.

Der Anbieter kümmert sich also darum, dass die physischen Rechenzentren bombensicher sind und die grundlegende Netzwerkinfrastruktur läuft wie ein Schweizer Uhrwerk. Deine Aufgaben sind aber mindestens genauso wichtig und umfassen kritische Bereiche wie:

- Zugriffsmanagement: Du legst fest, wer welche Daten überhaupt sehen und bearbeiten darf. Hier bist du der Türsteher!

- Datenverschlüsselung: Du sorgst dafür, dass sensible Informationen für Unbefugte nur noch digitaler Buchstabensalat sind.

- Sichere Konfiguration: Du bist dafür verantwortlich, dass deine Cloud-Dienste nicht mit offenen Scheunentoren konfiguriert sind.

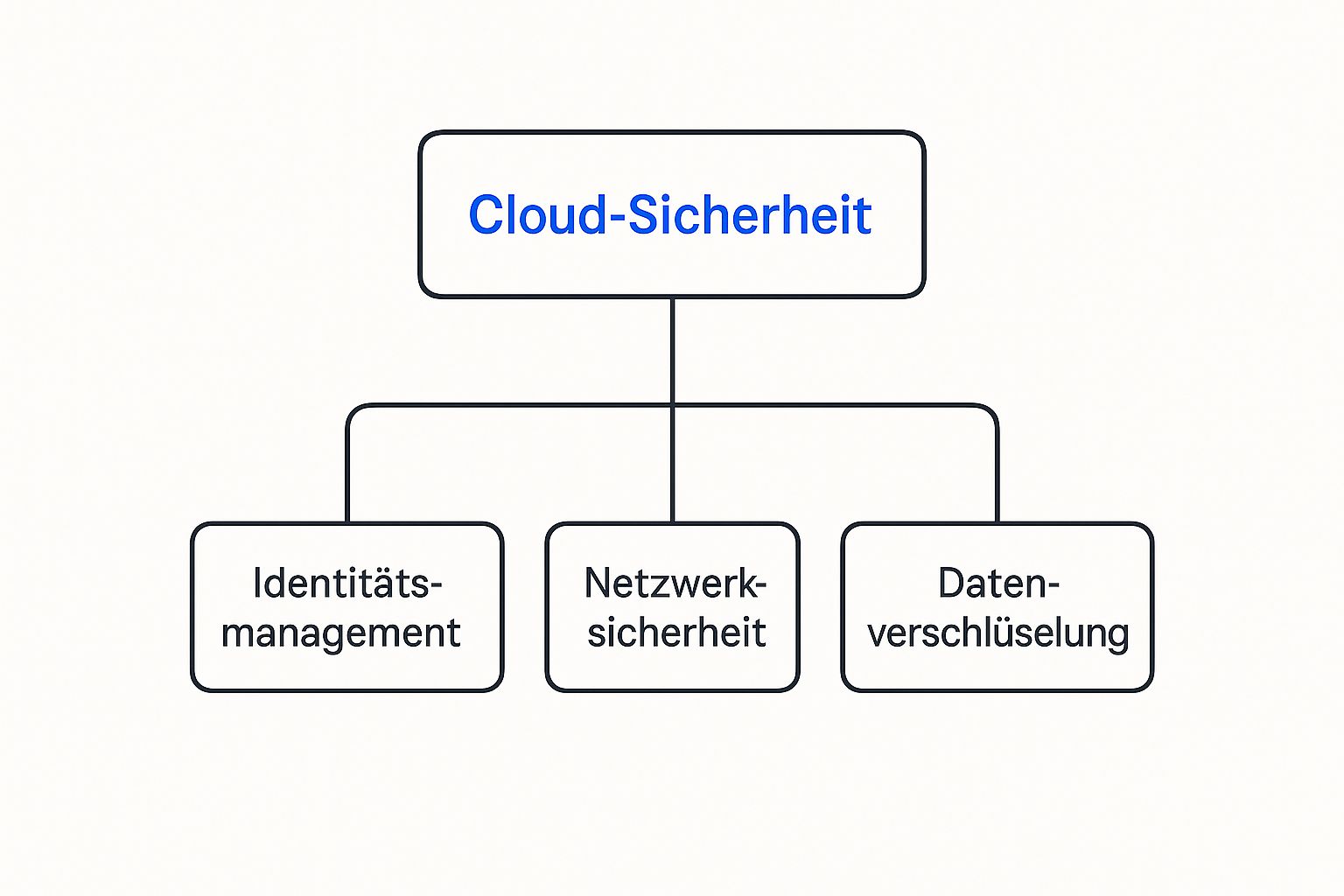

Diese Grafik bringt die Kernbereiche auf den Punkt, in denen du am Steuer sitzt.

Man sieht sofort: Identitätsmanagement, Netzwerksicherheit und Datenverschlüsselung sind die drei Säulen, auf denen deine Sicherheitsstrategie stehen muss.

Das Modell der geteilten Verantwortung auf einen Blick

Diese Tabelle zeigt klar auf, welche Sicherheitsaufgaben beim Cloud-Anbieter und welche bei dir als Nutzer liegen. Ein schneller Überblick, um die wichtigsten Verantwortlichkeiten zu verstehen.

Kurz gesagt: Der Anbieter stellt dir ein sicheres Haus zur Verfügung. Aber ob du die Fenster offen lässt und wer einen Schlüssel bekommt, entscheidest ganz allein du.

Der Cloud-Boom in Deutschland ist nicht zu stoppen

Wie brandaktuell das Thema ist, zeigt ein Blick auf die Zahlen: Der Siegeszug der Cloud in Deutschland ist unaufhaltsam. Eine aktuelle Umfrage belegt, dass inzwischen 81 Prozent der deutschen Unternehmen mit 20 oder mehr Mitarbeitern Cloud Computing nutzen. Spannend dabei: 68 Prozent setzen auf private und 50 Prozent auf öffentliche Clouds – ein klarer Beweis für die Beliebtheit von Hybrid-Modellen.

Dieser Trend zeigt das riesige Vertrauen in die Cloud, macht eine intensive Auseinandersetzung mit der Sicherheit aber auch absolut unverzichtbar. Wenn du tiefer in die Zahlen eintauchen willst, wirf einen Blick auf die Statistiken zur Cloud-Nutzung in deutschen Unternehmen.

Die reale Bedrohungslandschaft in der Cloud verstehen

Stell dir die Cloud mal wie eine topmoderne Festung vor – super robust, widerstandsfähig und von den besten Architekten der Welt entworfen. Aber hey, selbst die stärkste Festung hat Schwachstellen. Um deine Cloud Computing Sicherheit wirklich in den Griff zu bekommen, musst du verstehen, wie Angreifer ticken und wo genau sie nach Lücken suchen.

Cyberkriminelle sind heute clever und gehen extrem raffiniert vor. Die Zeiten, in denen sie nur nach dem einen, großen Einfallstor gesucht haben, sind vorbei. Jetzt nutzen sie eine fiese Mischung aus technischen und menschlichen Schwachstellen, um sich ganz langsam und unbemerkt bei dir einzuschleichen. Lass uns mal genau hinschauen, wo die größten Gefahren lauern.

Fehlkonfigurationen: Das größte Einfallstor

Die mit Abstand häufigste Ursache für Sicherheitspannen in der Cloud ist keine Hollywood-reife Hacker-Attacke, sondern schlicht und einfach menschliches Versäumnis. Eine Studie hat gezeigt, dass Fehlkonfigurationen für unglaubliche 68 % aller Cloud-Sicherheitsprobleme verantwortlich sind. Das ist so, als würdest du in deine Festung eine sündhaft teure Alarmanlage einbauen, aber vergisst, sie scharf zu stellen.

Ein absoluter Klassiker: Ein Datenspeicher, der versehentlich für die ganze Welt zugänglich gemacht wird. Ein einziger falscher Klick in den Einstellungen reicht aus, und schon liegen hochsensible Kundendaten für jeden im Internet auf dem Präsentierteller.

Cyberkriminelle scannen das Netz automatisiert nach genau solchen Fehlern. Sie warten nicht auf eine Einladung, sondern suchen aktiv nach offenen Türen und Fenstern. Eine korrekte Konfiguration ist daher die absolute Grundlage deiner Verteidigung.

Diese Gefahr macht eines ganz klar: Die besten Sicherheits-Tools der Welt bringen dir gar nichts, wenn sie nicht richtig eingerichtet und regelmäßig überprüft werden.

Identitäts- und Zugriffsmanagement als Achillesferse

Wer darf eigentlich was in deiner Cloud-Umgebung? Die Verwaltung von Identitäten und Zugriffsrechten (Identity and Access Management, kurz IAM) ist ein absoluter Dreh- und Angelpunkt der Cloud Computing Sicherheit. Wenn dieses System Lücken hat, reißt du Angreifern die Tür sperrangelweit auf.

Hier sind die größten Risiken auf einen Blick:

- Schlechte Passwörter: Zu einfache oder wiederverwendete Passwörter sind für Angreifer wie eine offene Einladung.

- Fehlende Multi-Faktor-Authentifizierung (MFA): Ohne eine zweite Sicherheitsebene (zum Beispiel ein Code per App) ist ein gestohlenes Passwort der Freifahrtschein zu deinen Daten.

- Übermäßige Berechtigungen: Mitarbeiter bekommen oft viel mehr Zugriffsrechte, als sie für ihre tägliche Arbeit wirklich brauchen. Wird so ein Konto geknackt, hat der Angreifer freie Bahn.

Stell dir das mal vor: Jeder Mitarbeiter hätte einen Generalschlüssel für alle Räume deiner Festung. Undenkbar, oder? In der Cloud-Welt ist das leider oft gelebte Praxis.

Unsichere Schnittstellen und Nadelstich-Angriffe

Moderne Cloud-Anwendungen quatschen ständig miteinander – und zwar über Schnittstellen, die sogenannten APIs (Application Programming Interfaces). Das sind die unsichtbaren Boten, die Daten zwischen verschiedenen Diensten hin und her schicken. Sind diese APIs schlecht gesichert, werden sie zu einem direkten Kanal für Angreifer, um Daten abzugreifen oder zu manipulieren.

Gleichzeitig werden die Angriffe immer persönlicher. Phishing-Mails sind heute oft perfekt auf ein Unternehmen oder sogar eine einzelne Person zugeschnitten und kaum noch von echten Nachrichten zu unterscheiden. Ein unachtsamer Klick, und schon ist die Malware drin oder die Zugangsdaten sind weg.

Die Bedrohungslage ist dynamisch und man sollte sie verdammt ernst nehmen. Das unterstreicht auch der Lagebericht des Bundesamts für Sicherheit in der Informationstechnik (BSI), der die zunehmende Professionalität von Cyberkriminellen hervorhebt. Die gute Nachricht: Eine widerstandsfähige IT-Architektur, wie sie das BSI fördert, kann die Risiken deutlich minimieren. Dennoch bleibt die Lage angespannt, denn mit der Digitalisierung wachsen eben auch die Angriffsflächen. Wenn du tiefer in die Einschätzungen zur aktuellen IT-Sicherheitslage eintauchen willst, findest du mehr dazu direkt in den Publikationen des BSI.

Deine Festung in der Cloud: So schmiedest du eine undurchdringliche Verteidigung

Jetzt wird’s ernst! Nachdem wir die Schattenseiten der Cloud-Bedrohungen beleuchtet haben, krempeln wir die Ärmel hoch und bauen deine persönliche digitale Festung. Keine Sorge, eine starke Cloud-Sicherheit ist kein Hexenwerk. Es geht vielmehr darum, die richtigen Werkzeuge klug und konsequent einzusetzen. Stell dir vor, wir geben dir jetzt die Baupläne für eine uneinnehmbare Zitadelle.

Die gute Nachricht vorweg: Du bist nicht allein! Viele Unternehmen erleben nach dem Umzug in die Cloud sogar einen echten Sicherheitsschub. Eine beeindruckende Zahl von 94 % der Unternehmen berichtet von spürbaren Verbesserungen ihrer Sicherheit nach der Migration. Das zeigt: Die Power-Tools liegen bereit – du musst sie nur aktivieren!

Der erste Schutzwall: Wer bist du und was darfst du hier?

Vergiss für einen Moment komplexe Firewalls. Dein wichtigster Verteidigungsring ist die strikte Kontrolle darüber, wer überhaupt durchs Burgtor darf. Genau hier kommt das Identitäts- und Zugriffsmanagement (IAM) ins Spiel. Es ist der absolute Dreh- und Angelpunkt, um Unbefugte draußen zu halten. Mit IAM legst du glasklar fest, wer was in deiner Cloud-Umgebung tun darf – und wer nicht.

Das goldene Prinzip dahinter? Das „Principle of Least Privilege“ (Prinzip der geringsten Rechte). Klingt kompliziert, ist aber genial einfach: Jeder Nutzer bekommt nur genau die Berechtigungen, die er für seine Arbeit zwingend braucht. Keinen Klick mehr. Ein Marketing-Kollege benötigt keinen Zugriff auf Entwickler-Tools, und die Buchhaltung muss keine Server umkonfigurieren. Simpel, aber unglaublich wirksam.

Ein durchdachtes IAM ist wie ein maßgeschneiderter Schlüsselbund für jeden Mitarbeiter. Statt eines Generalschlüssels, der alle Türen öffnet, gibt es nur die Schlüssel für die Räume, die wirklich betreten werden müssen. Das minimiert den potenziellen Schaden bei einem geklauten Account ganz erheblich.

Ein absolutes Muss für ein sicheres IAM ist die Multi-Faktor-Authentifizierung (MFA). Dabei reicht ein Passwort allein nicht mehr aus. Ein zweiter Faktor, zum Beispiel ein Code aus einer Smartphone-App, ist für den Login erforderlich. Selbst wenn ein Hacker dein Passwort erbeutet, steht er ohne dein Handy vor einer verschlossenen Tür. MFA zu aktivieren ist eine der einfachsten und zugleich wirkungsvollsten Maßnahmen überhaupt!

Deine digitale Geheimschrift: Die Macht der Verschlüsselung

Was aber, wenn es ein Angreifer doch mal hinter die erste Mauer schafft? Dann greift dein Plan B: die Datenverschlüsselung. Sie verwandelt deine wertvollen Informationen in einen unlesbaren Zeichensalat, der ohne den passenden digitalen Schlüssel komplett wertlos ist. Dabei unterscheiden wir zwei entscheidende Zustände:

- Verschlüsselung ruhender Daten (at rest): Diese Methode schützt alle Daten, die auf Festplatten, in Datenbanken oder anderen Speichersystemen abgelegt sind. Selbst wenn ein Dieb den Server aus dem Rechenzentrum klaut, kann er mit dem Daten-Kauderwelsch nichts anfangen.

- Verschlüsselung bei der Übertragung (in transit): Hiermit sicherst du deine Daten, während sie durchs Netz reisen – sei es zwischen zwei Systemen oder von einem Nutzer in die Cloud. Das verhindert, dass Angreifer den Datenverkehr abhören und Passwörter oder Kundendaten im Klartext mitlesen.

Glücklicherweise machen es dir moderne Cloud-Anbieter hier extrem leicht. Starke Verschlüsselung ist oft schon standardmäßig an Bord. Deine Aufgabe ist es nur, sicherzustellen, dass diese Schutzschilde auch wirklich überall aktiviert und richtig konfiguriert sind.

Netzwerk und Konfiguration: Jede Schraube muss sitzen

Deine Cloud-Umgebung ist ein pulsierendes Netzwerk, in dem unzählige Dienste miteinander plaudern. Eine bombenfeste Konfiguration ist hier das A und O, um Angreifern keine unnötigen Einfallstore zu bieten. Schirme deine Ressourcen mit virtuellen privaten Clouds (VPCs) vom öffentlichen Internet ab und baue präzise Firewall-Regeln, die nur den absolut notwendigen Verkehr durchlassen.

Regelmäßige Sicherheits-Checks und Scans sind wie ein Frühjahrsputz für deine Cloud – sie helfen dir, Schwachstellen proaktiv aufzuspüren, bevor es jemand anderes tut. Vergiss nie: Fehlkonfigurationen gehören zu den häufigsten Ursachen für Sicherheitslücken. Automatisierte Tools können deine Einstellungen rund um die Uhr überwachen und sofort Alarm schlagen, wenn etwas nicht stimmt. Solche cleveren technische und organisatorische Maßnahmen sind das stabile Fundament jeder Sicherheitsstrategie.

Um den Überblick zu behalten, ist ein lückenloses Monitoring unverzichtbar. Stell dir ein Team von wachsamen Beobachtern vor, die jede Aktivität in deiner Cloud protokollieren. Moderne Überwachungssysteme nutzen schlaue Algorithmen, um verdächtiges Verhalten sofort zu erkennen. Ein plötzlicher Login-Versuch aus einem fernen Land mitten in der Nacht? Dein System sollte sofort Alarm schlagen! So kannst du reagieren, bevor echter Schaden entsteht, und deine Festung bleibt sicher.

Vergleich der wichtigsten Schutzmaßnahmen

Diese Tabelle bewertet verschiedene Schutzmaßnahmen anhand ihrer Effektivität gegen häufige Bedrohungen und dem Implementierungsaufwand, um dir bei der Priorisierung zu helfen.

Wie du siehst, gibt es einige Maßnahmen wie MFA, die mit geringem Aufwand einen riesigen Sicherheitsgewinn bringen. Andere, wie ein umfassendes Monitoring, erfordern mehr Planung, sind aber für eine wirklich robuste Verteidigung unerlässlich. Am Ende zählt der richtige Mix, um deine digitale Festung auf solidem Fels zu errichten.

Wie generative KI deine Cloud-Sicherheit auf den Kopf stellt

Lass uns mal über die Zukunft der Cloud-Sicherheit sprechen – und die ist spannender als jeder Sci-Fi-Film! Künstliche Intelligenz ist nicht mehr nur ein Buzzword, sondern ein unfassbar starker Partner im Kampf gegen Cyber-Bedrohungen. Das Beste daran? Du musst kein Data Scientist sein oder auf einem Berg von eigenen Daten sitzen, um sofort loszulegen.

Vergiss den alten Mythos, dass KI-Projekte ewig dauern und Unmengen an internen Daten verschlingen. Mit moderner generativer KI kannst du praktisch aus dem Stand starten. Die Modelle sind bereits vortrainiert und bereit, deine Cloud-Festung intelligenter und proaktiver zu machen als je zuvor.

Deine Cloud-Wächter mit Superkräften

Stell dir einen Sicherheitsanalysten vor, der niemals schläft, der blitzschnell unzählige Datenströme analysiert und dabei Muster erkennt, die jedem Menschen entgehen würden. Genau das ist generative KI für deine Cloud-Sicherheit – ein digitaler Superheld, der deine Umgebung rund um die Uhr im Auge behält.

KI-gestützte Tools wühlen sich in Echtzeit durch gigantische Mengen an Log-Daten und Netzwerkverkehr. Sie lernen, wie der „Normalzustand“ in deiner Cloud aussieht, und schlagen sofort Alarm, wenn etwas aus der Reihe tanzt.

Generative KI funktioniert wie ein hochentwickeltes Frühwarnsystem. Es reagiert nicht nur auf bekannte Gefahren, sondern erkennt auch völlig neue Angriffsmaschen, indem es winzige Abweichungen vom normalen Verhalten aufspürt.

Das ist ein echter Game-Changer! Wir bewegen uns weg von einer reaktiven Verteidigung, die auf alte Angriffsmuster angewiesen ist, hin zu einer proaktiven Abwehr, die Angreifer stoppt, bevor sie überhaupt Schaden anrichten können.

Intelligente Automatisierung für den Security-Alltag

Die wahre Magie der generativen KI entfaltet sich aber erst bei der Automatisierung. Anstatt manuelle, zeitfressende Aufgaben abzuarbeiten, kannst du die KI für dich schuften lassen und deinem Team den Rücken freihalten.

Hier sind ein paar Beispiele, wie KI deine Sicherheitsprozesse revolutioniert:

- Automatische Konfigurations-Checks: Die KI scannt pausenlos deine Cloud-Einstellungen. Sie meldet dir sofort unsichere Konfigurationen oder Richtlinienverstöße, bevor daraus ein echtes Problem wird.

- Blitzschnelle Bedrohungsanalyse: Passiert doch mal was, trägt die KI sofort alle relevanten Infos zusammen, bewertet den potenziellen Schaden und gibt dir sogar konkrete Handlungsempfehlungen.

- Simulierte Angriffe: Fortschrittliche KI-Systeme können sogar Angriffe auf deine eigene Infrastruktur simulieren. So findest du versteckte Schwachstellen, bevor es ein echter Hacker tut.

Diese Art der Automatisierung entlastet nicht nur dein IT-Team enorm, sondern macht deine gesamte Abwehr auch viel schneller und präziser. Menschliche Fehler? Werden minimiert. Effizienz? Wird maximiert.

Die neue Herausforderung: Prompt Injection

Aber klar, jede neue Technologie bringt auch neue Herausforderungen mit sich. Bei der Cloud-Sicherheit mit generativer KI ist das größte neue Risiko die sogenannte Prompt Injection.

Ein „Prompt“ ist einfach die Anweisung, die du einer KI gibst. Bei einer Prompt-Injection-Attacke versucht ein Angreifer, diesen Befehl mit clever versteckten Anweisungen zu manipulieren. Das Ziel? Die KI dazu zu bringen, Dinge zu tun, die sie niemals tun sollte – zum Beispiel sensible Daten ausplaudern oder Sicherheitschecks umgehen.

Stell dir vor, du nutzt eine KI, um Support-Tickets zu analysieren. Ein Angreifer könnte ein Ticket so schreiben, dass es neben der harmlosen Anfrage einen versteckten Befehl enthält, der die KI anweist, interne Systeminformationen preiszugeben.

Genau deshalb ist es so wichtig, bei der Implementierung von KI-Lösungen auf robuste Schutzmechanismen zu achten, die solche manipulativen Eingaben erkennen und abblocken. Nur wenn du diese neuen Risiken kennst und im Griff hast, kannst du die enorme Power der KI wirklich sicher und verantwortungsvoll für den Schutz deiner Cloud-Umgebung nutzen.

Compliance und Datenschutz in der Cloud: So navigierst du sicher durch den Regel-Dschungel

Eine bombenfeste technische Verteidigung ist super, aber sie ist nur die halbe Miete für deine Cloud Computing Sicherheit. Mindestens genauso entscheidend ist es, sich im dichten Dschungel der Gesetze und Vorschriften zurechtzufinden. Denn am Ende zählt nicht nur, was technisch machbar ist, sondern vor allem, was rechtlich erlaubt und gefordert wird.

Gerade in Deutschland und Europa bewegen wir uns in einem stark regulierten Umfeld. Aber sieh das nicht als Hindernis – es ist ein riesiger Vorteil! Diese Regeln schaffen Vertrauen und garantieren, dass sensible Daten auch wirklich sensibel behandelt werden. Für dich bedeutet das: Wer die Spielregeln kennt, vermeidet nicht nur empfindliche Strafen, sondern gewinnt auch das Vertrauen seiner Kunden.

DSGVO und die Cloud – Ein unzertrennliches Duo

Die Datenschutz-Grundverordnung (DSGVO) ist das absolute Fundament für den Datenschutz in Europa. Sobald du personenbezogene Daten in der Cloud verarbeitest – und das reicht von Namen und E-Mail-Adressen bis hin zum Klickverhalten deiner Nutzer –, bist du mittendrin. Die DSGVO macht glasklare Vorgaben, wie du diese Daten zu schützen hast. Und Verstöße? Die können richtig teuer werden.

Ein entscheidender Faktor ist hier die Wahl deines Cloud-Anbieters. Du musst absolut sicher sein, dass dieser ebenfalls DSGVO-konform arbeitet. Idealerweise betreibt er seine Rechenzentren innerhalb der EU, denn das macht es dir viel leichter nachzuweisen, dass deine Daten das hohe europäische Schutzniveau nie verlassen. Unerlässlich sind hier Verträge zur Auftragsverarbeitung (AV-Verträge), die ganz genau regeln, wer welche Pflichten hat. Wenn du tiefer in die Grundlagen eintauchen möchtest, erfährst du mehr über Datenschutz und Sicherheit in unserem Leitfaden.

Das Gütesiegel für sichere Clouds – Der BSI C5-Katalog

Aber wie findest du einen Cloud-Anbieter, dem du wirklich vertrauen kannst? Zum Glück gibt es in Deutschland eine fantastische Orientierungshilfe: den C5-Kriterienkatalog des Bundesamts für Sicherheit in der Informationstechnik (BSI). Stell dir den C5-Katalog einfach wie ein extrem strenges TÜV-Siegel für Cloud-Dienste vor.

Mit diesem C5-Katalog (Cloud Computing Compliance Criteria Catalogue) hat das BSI verbindliche Mindestanforderungen für Cloud-Provider geschaffen. Er deckt alles ab, von der Organisation der Informationssicherheit bis zur physischen Absicherung der Rechenzentren. Kann ein Anbieter ein C5-Testat vorweisen, ist das der Beweis: Seine Sicherheitsmaßnahmen wurden von unabhängiger Seite auf Herz und Nieren geprüft und erfüllen die hohen deutschen Standards. Details zu diesem wichtigen Katalog findest du direkt beim BSI.

Ein C5-Testat ist kein leeres Marketing-Versprechen. Es ist ein knallharter, nachprüfbarer Beleg für die Sicherheitskompetenz eines Anbieters und gibt dir die Gewissheit, dass deine Daten in einer geprüften und vertrauenswürdigen Umgebung liegen.

Verträge und SLAs – Das Kleingedruckte, das wirklich zählt

Die Beziehung zu deinem Cloud-Anbieter wird durch Verträge geregelt, und hier solltest du ganz genau hinsehen. Zwei Dokumente sind dabei von zentraler Bedeutung:

- Der Auftragsverarbeitungsvertrag (AVV): Wie schon erwähnt, ist dieser nach der DSGVO absolute Pflicht, sobald ein Dritter personenbezogene Daten für dich verarbeitet. Er hält die technischen und organisatorischen Maßnahmen (TOMs) fest, zu denen sich der Anbieter verpflichtet.

- Das Service Level Agreement (SLA): Dieses Dokument ist deine Versicherungspolice. Es definiert, welche Leistung der Anbieter garantiert – zum Beispiel eine Verfügbarkeit von 99,9 %. Hier steht auch schwarz auf weiß, was passiert, wenn diese Ziele verfehlt werden, etwa in Form von Gutschriften.

Nimm dir die Zeit und lies diese Dokumente sorgfältig! Sie bilden die rechtliche Grundlage deiner Cloud Computing Sicherheit und legen die Verantwortlichkeiten glasklar fest, wenn es doch mal zu einem Problem kommt. Um deine Strategie abzurunden, solltest du auch über den Tellerrand hinausschauen und dich über weitere Aspekte des Datenschutzes informieren. Nur so stellst du sicher, dass deine Reise in die Cloud nicht nur technisch robust, sondern auch zu 100 % rechtssicher ist.

Dein Weg zur sicheren Cloud-Strategie

Super, du hast es fast geschafft! Wir sind am Ende unserer gemeinsamen Reise angelangt, aber für dich und deine Cloud Computing Sicherheit fängt das Abenteuer jetzt erst richtig an. Lass uns zum Abschluss noch einmal die wichtigsten Punkte zusammenfassen, damit du mit einem klaren Plan und voller Energie durchstarten kannst.

Wenn du nur eine Sache mitnimmst, dann diese: Echte Cloud-Sicherheit ist kein Projekt, das man einmal aufsetzt und dann vergisst. Stell es dir lieber wie einen Garten vor. Er braucht ständige Pflege und Aufmerksamkeit, um zu gedeihen. Genauso ist es mit deiner Cloud – sie ist ein lebendiges System, das kontinuierlich betreut werden muss.

Deine Checkliste für den sofortigen Start

Damit der Einstieg so reibungslos wie möglich klappt, haben wir hier eine kleine, aber feine Checkliste für dich. Das sind die Dinge, die du sofort anpacken kannst, um die Sicherheit deiner Cloud-Umgebung auf ein neues Level zu heben:

- Verantwortung klären: Mach dir das Modell der geteilten Verantwortung zu eigen. Du musst glasklar wissen, wo die Pflichten deines Anbieters aufhören und deine anfangen.

- Zugriffe rigoros managen: Führe sofort das „Least Privilege“-Prinzip ein. Heißt im Klartext: Jeder bekommt nur die Rechte, die er für seine Arbeit absolut braucht. Nicht mehr und nicht weniger.

- MFA ist Pflicht: Aktiviere die Multi-Faktor-Authentifizierung (MFA) für absolut jeden Account. Ohne Ausnahme! Das ist eine der einfachsten und zugleich wirkungsvollsten Maßnahmen überhaupt.

- Alles verschlüsseln: Check deine Verschlüsselung. Sind deine Daten wirklich lückenlos geschützt? Sowohl im Ruhezustand (at rest) als auch während der Übertragung (in transit)?

- Regelmäßig unter die Lupe nehmen: Plane regelmäßige Scans und Audits ein. Damit findest du Fehlkonfigurationen und Schwachstellen, bevor es ein Angreifer tut.

Sicherheit muss zur Gewohnheit werden

Die besten Tools nützen nichts, wenn sie niemand nutzt. Deshalb ist es so wichtig, Cloud Computing Sicherheit fest in eurer Unternehmenskultur zu verankern. Schult eure Teams, sprecht offen über Risiken wie Phishing und sorgt dafür, dass jeder mit offenen Augen dabei ist. Ein starkes Sicherheitsbewusstsein im ganzen Team ist quasi dein menschlicher Schutzschild.

Eine kluge Sicherheitsstrategie bremst dich nicht aus – sie beflügelt dich! Sie schützt nicht nur vor Risiken, sondern schafft auch das Vertrauen bei Kunden und Partnern, das du brauchst, um mutig neue digitale Wege zu erkunden.

Du hast jetzt alles an der Hand, was du brauchst, um deine Cloud-Umgebung sicher und souverän zu gestalten. Nutze diesen Impuls, setze das Gelernte um und bau eine digitale Festung, die deinem Unternehmen den Rücken für die Zukunft freihält. Deine sichere Reise in die Cloud beginnt genau jetzt

Fragen zur Cloud Computing Sicherheit, die uns immer wieder begegnen

Du hast noch ein paar offene Punkte zur Cloud Computing Sicherheit? Super! Hier haben wir die Fragen gesammelt, die uns am häufigsten gestellt werden, und packen die Antworten direkt auf den Tisch – klar, verständlich und ohne Fachchinesisch.

Ist die Public Cloud wirklich so unsicher, wie alle sagen?

Ah, der Klassiker! Die kurze Antwort: Nein, absolut nicht. Die Vorstellung, eine Private Cloud sei automatisch sicherer, ist ein Mythos, der sich hartnäckig hält.

Tatsächlich ist es so: Die Sicherheit deiner Cloud hat weniger mit dem Modell (Public vs. Private) zu tun als vielmehr damit, wie gut du deine Sicherheitsmaßnahmen umsetzt.

Die großen Anbieter wie AWS, Microsoft Azure oder die Google Cloud stecken jedes Jahr Milliarden in ihre Sicherheit. Da arbeiten ganze Armeen von Top-Experten rund um die Uhr daran, die Infrastruktur abzusichern – ein Level, das kaum ein einzelnes Unternehmen für sich allein stemmen könnte.

Der Knackpunkt ist das „Modell der geteilten Verantwortung“. Der Anbieter sichert die Cloud selbst, aber du bist für die Sicherheit in der Cloud verantwortlich. Wenn du also deine Hausaufgaben bei Konfiguration, Zugriffsrechten und Datenverschlüsselung machst, kann eine Public Cloud sogar die sicherere Wahl sein.

Welche Rolle spielt der Mensch bei der Cloud-Sicherheit?

Eine riesige! Um ehrlich zu sein: Der Mensch ist fast immer die größte Schwachstelle. Du kannst die fortschrittlichsten und teuersten Sicherheitstools der Welt einsetzen – ein menschlicher Fehler kann sie alle aushebeln.

Merke dir: Die häufigste Ursache für Datenpannen sind keine raffinierten Hacker-Angriffe, sondern simple Fehler bei der Konfiguration. Ein falscher Klick, ein zu einfaches Passwort oder das unbedachte Öffnen einer Phishing-Mail – und das Desaster ist da.

Genau deshalb ist es so verdammt wichtig, eine echte Sicherheitskultur im Unternehmen zu schaffen. Regelmäßige Schulungen und das Schärfen des Bewusstseins für aktuelle Bedrohungen sind kein lästiges Übel, sondern das A und O deiner Verteidigung. Jeder einzelne Mitarbeiter muss verstehen: Cloud Computing Sicherheit ist Teamsport.

Wie starte ich mit der Cloud-Sicherheit, wenn das Budget knapp ist?

Keine Panik, gute Sicherheit muss kein Vermögen kosten! Wenn das Budget eng ist, solltest du dich auf die Dinge konzentrieren, die mit wenig Aufwand den größten Schutz bieten. Man nennt das auch die „Low-Hanging-Fruit“-Strategie – also die Früchte, die am einfachsten zu pflücken sind.

Hier sind drei Dinge, mit denen du sofort loslegen kannst:

- Multi-Faktor-Authentifizierung (MFA) für alle! Das ist der wichtigste und günstigste erste Schritt überhaupt. Aktiviere MFA für jeden Nutzer und jeden Dienst. Die Kosten sind minimal, aber die Hürde für Angreifer wird gigantisch.

- Gib nur die nötigsten Rechte (Least Privilege): Schau dir alle Benutzerkonten an und nimm ihnen jede Berechtigung weg, die sie nicht zwingend für ihre Arbeit brauchen. Das kostet dich nur etwas Zeit, aber das Risiko sinkt enorm.

- Nutze die Bordmittel deines Anbieters: Jeder Cloud-Anbieter hat eingebaute Sicherheits-Dashboards. Viele grundlegende Checks sind kostenlos und zeigen dir auf einen Blick, wo es brennt.

Du musst nicht gleich das teuerste Tool kaufen. Fang mit diesen Grundlagen an. Sie sind das starke Fundament, auf dem du später alles Weitere aufbauen kannst.

Möchtest du die Produktivität deines Teams auf das nächste Level heben und gleichzeitig höchste Sicherheitsstandards gewährleisten? innoGPT bietet dir eine DSGVO-konforme KI-Plattform mit EU-Hosting, die sich nahtlos in deine Systeme integriert. Automatisiere Routineaufgaben und schaffe mehr Raum für das, was wirklich zählt. Teste innoGPT jetzt 7 Tage kostenlos!

Lass dir innoGPT in 15 Minuten zeigen.

Wir nehmen uns gerne Zeit für dich!